Windows 10や11には、フォルダーやファイルを暗号化する機能として「EFS(Encrypting File System)」、ドライブ(パーティション)全体を暗号化する機能として「BitLocker」や「デバイスの暗号化(一部のパソコン)」が搭載されています。

どの暗号化機能を利用すべきかは、Windowsの利用環境にもよりますが、それぞれの機能の特徴を理解しておけば、適切な選択ができるでしょう。

そこでここではWindows 10を例に、EFSやBitLocker、デバイスの暗号化それぞれ特徴と使い方を紹介します。

目次

EFS(Encrypting File System)

EFSとは

「EFS」は、Windowsに標準搭載されているファイル単位の暗号化機能で、ユーザーが指定したファイルを暗号化して情報を保護して情報漏えいを防ぎたいときに役立つ機能です。

EFSで暗号化されたファイルは、証明書とキーがない限り暗号化したユーザーでしか開くけなくなり、暗号化されたファイルは透過的に復号化されるため、ユーザーは暗号化されていることを意識することなくファイルを操作できます。

EFSでファイルを暗号化する手順

EFSはファイル単位の暗号化機能ですが、通常は暗号化したいファイルを格納するフォルダーに対して暗号化を設定し、暗号したいファイルをそのフォルダーに格納するという使い方が一般的です。

これにより、一つ一つのファイルを暗号化する手間が省けます。

設定手順は、次のとおりです。

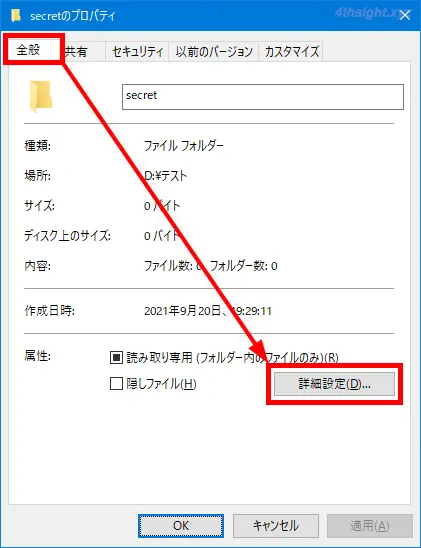

まず、暗号化したいファイルを格納するフォルダーを右クリックし、メニューから「プロパティ」をクリックします。

プロパティ画面が開いたら「全般」タブの属性欄にある「詳細設定」をクリックします。

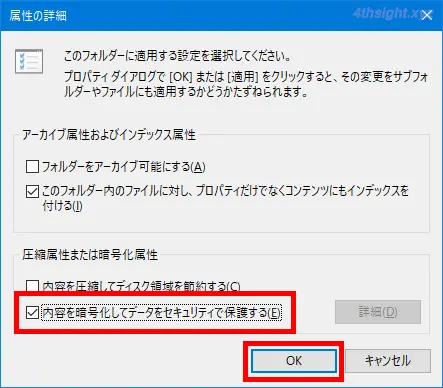

「属性の詳細」画面が開いたら「圧縮属性または暗号化属性」にある「内容を暗号化してデータをセキュリティで保護する」にチェックを入れて「OK」をクリックします。

「内容を圧縮してディスク領域を節約する」と同時には利用できないので、ご注意ください。

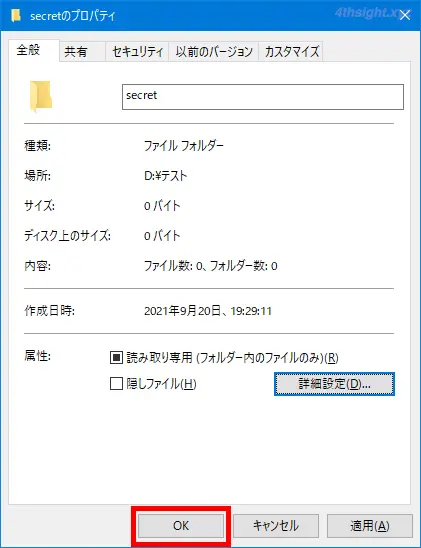

プロパティ画面に戻るので「OK」をクリックします。

以上で、暗号化できました。

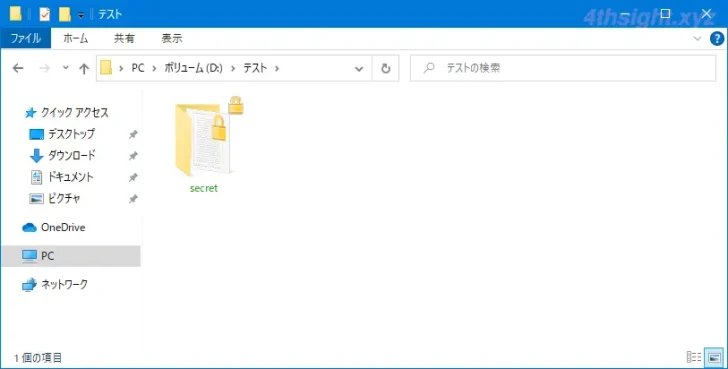

暗号化されているフォルダーやファイルは、エクスプローラーで見たときに、名前がみどり色でアイコンには鍵マークが表示されています。

あとは、このフォルダー内にファイルを保存すれば、自動的に暗号化されます。

なお、システム属性のついたファイルや「C:\Windows」配下のファイルには、EFSは利用できません。

EFS利用時の注意点

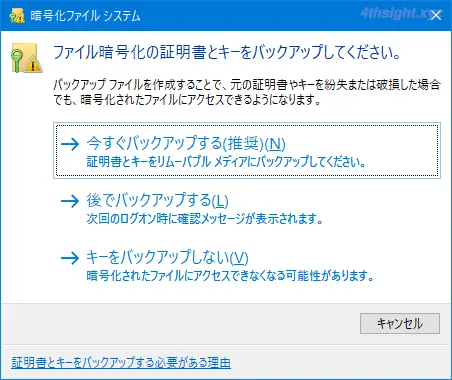

EFSの利用を開始すると、証明書とキーをバックアップするよう通知が表示されるので、バックアップして保管しておきましょう。

認証書やキーは、OSを再インストールしたときや暗号化されたファイルを別のパソコンで開くときに必要になり、これらを失うとファイルを開けなくなっていしまうので注意が必要です。

BitLocker

BitLockerとは

「BitLocker」は、Windows 10や11ではPro、Enterprise、Educationの各エディションで利用できるドライブ(パーティション)単位の暗号化機能で、主にノートパソコンなどのように、外部に持ち出すことがあるパソコンなどでドライブ内のデータを暗号化して、情報漏えいを防ぐのに役立つ機能です。

BitLockerでは、TPM(Trusted Platform Module)と呼ばれるパソコンに内蔵されているセキュリティチップや、パスワード、スマートカードなどに保存されたキー情報を使って、暗号化されたドライブのロックを解除して、暗号化されたドライブにアクセスします。

そのため、物理的にハードディスクを取り外して別のパソコンに接続しても、ドライブ内の情報が読み取られるのを防ぐことができます。

また、ドライブへのアクセス時はOSが復号化を透過的に行うため、ユーザーはドライブが暗号化されていることを意識することなく利用できるメリットがあります。

BitLockerでドライブを暗号化する手順

BitLockerでドライブを暗号化する基本的な手順は、次のとおりです。

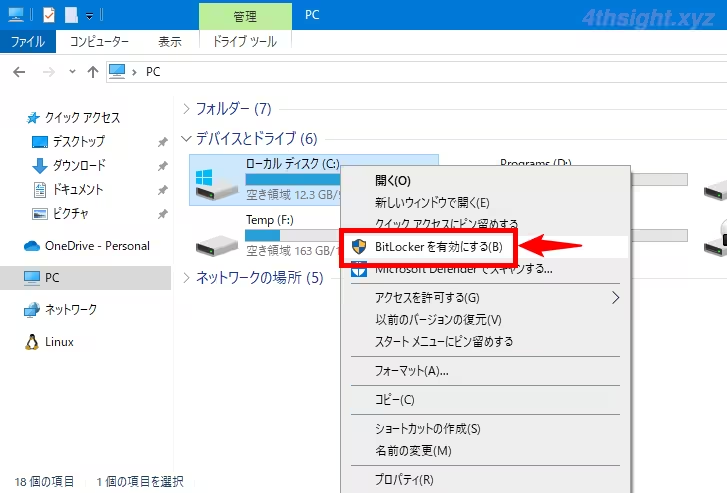

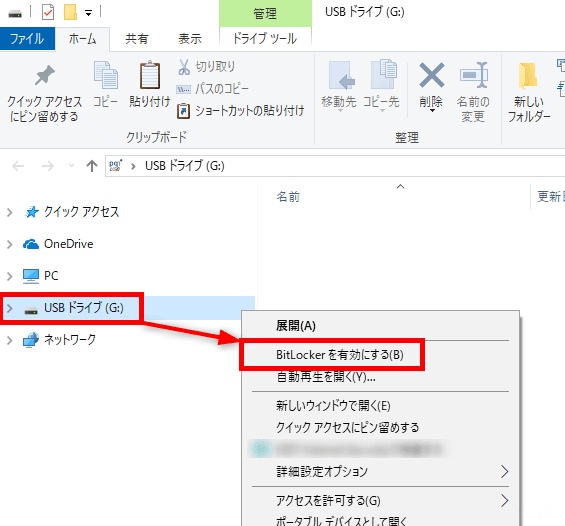

まず、管理者ユーザーでWindowsにサインインしてエクスプローラーを起動し、ドライブの一覧から暗号化したいドライブを右クリックして、メニューから「BitLockerを有効にする」を選択します。

ここでは例として、システムドライブ(Cドライブ)を暗号化します。

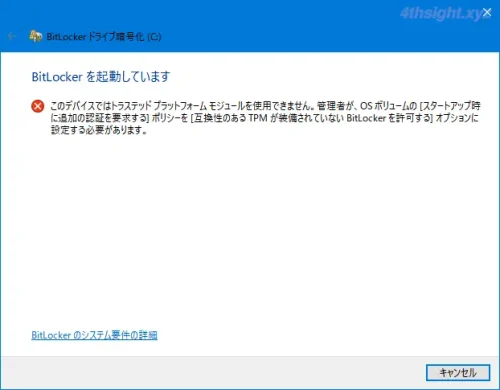

システムドライブを暗号化するときに「このデバイスではトラステッドプラットフォームモジュールを使用できません・・・」という画面が表示され、先に進めないときは、後述の「TPMを搭載していないパソコンでBitLockerを利用するには」の手順を実施してから、改めて「BitLockerを有効にする」をクリックします。

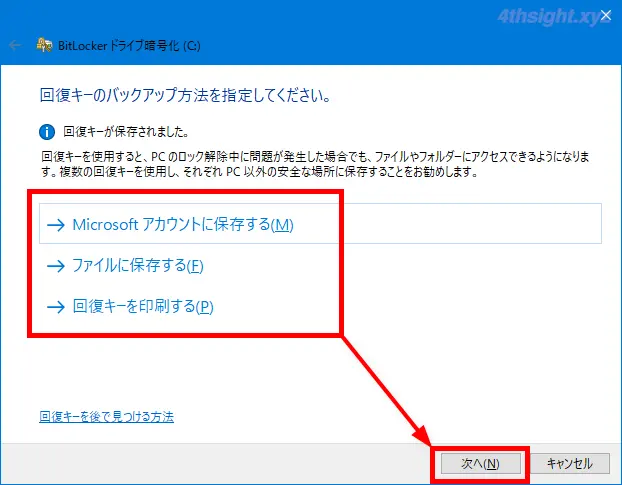

回復キーのバックアップ方法を指定する画面が表示されるので「Microsoftアカウントに保存する」「ファイルに保存する」「回復キーを印刷する」のいずれかを選択します。

ここでは例として「Microsoftアカウントに保存する」をクリックしてから「次へ」をクリックします。

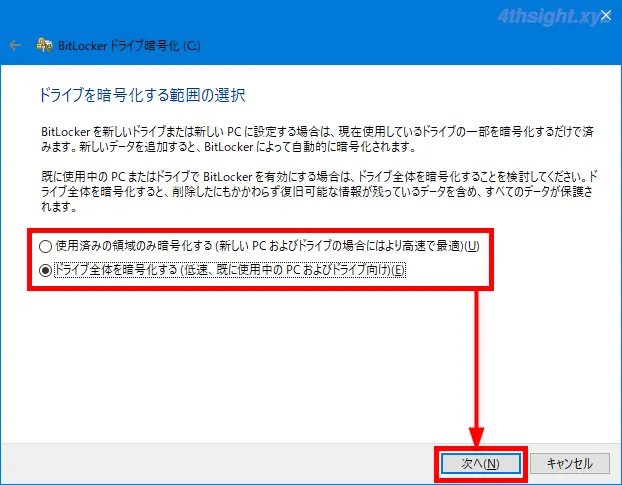

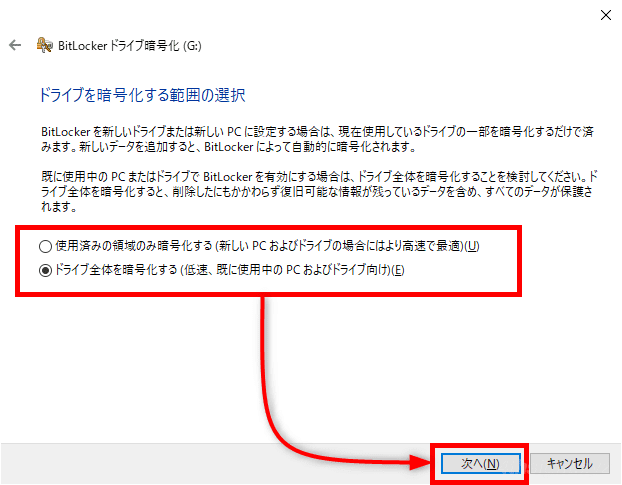

ドライブの暗号化する範囲を選択して「次へ」をクリックします。通常は、新しいドライブを暗号化するときは「使用済みの領域のみを暗号化する」を選択し、既に使用中のドライブを暗号化するときは「ドライブ全体を暗号化する」を選択します。

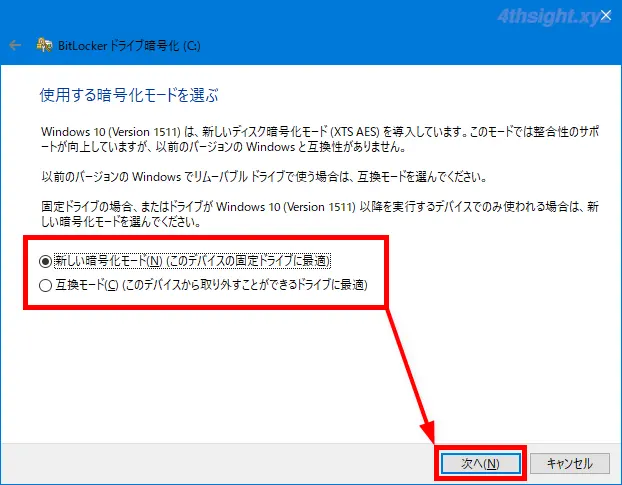

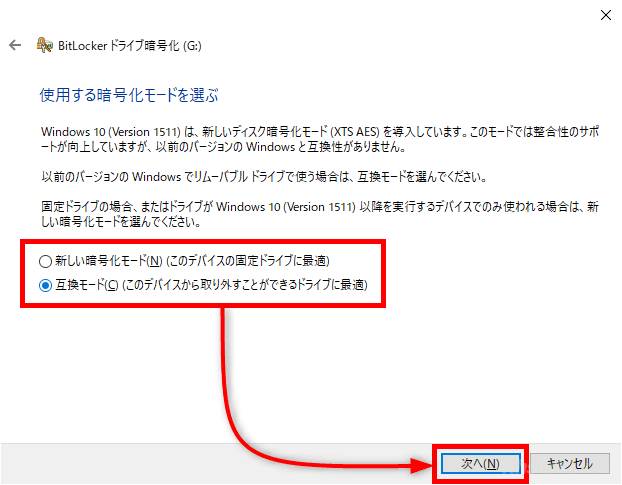

使用する暗号化モードの選択画面が表示されるので、通常は「新しい暗号化モード」を選択して「次へ」をクリックします。暗号化したドライブを古いWindowsマシンに接続することがあるなら「互換モード」を選択します。

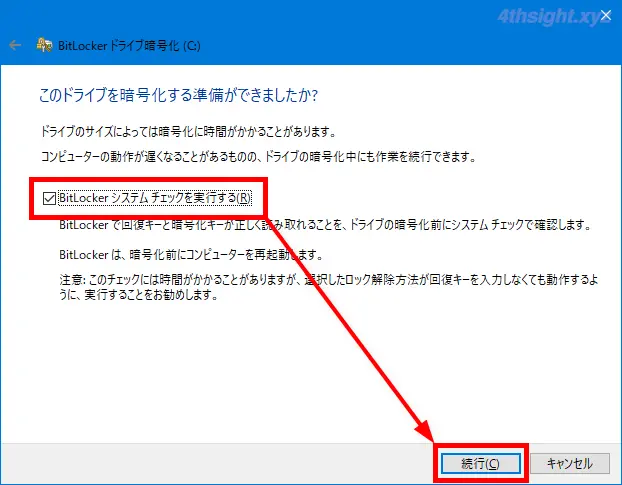

最後に「BitLockerシステムチェックを実行する」にチェックを入れてから「続行」をクリックすると、パソコンが再起動されてドライブの暗号化が開始されます。

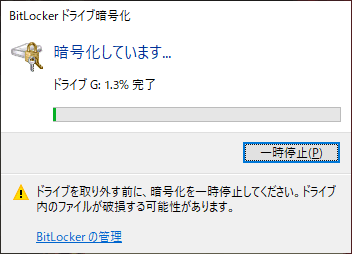

大容量のドライブでは暗号化に時間がかかりますが、暗号化中も若干動作が遅くなることはるもののパソコンの操作は可能です。なお、ドライブの暗号化中は、タスクトレイにアイコンが表示され、暗号化の進捗を確認できます。

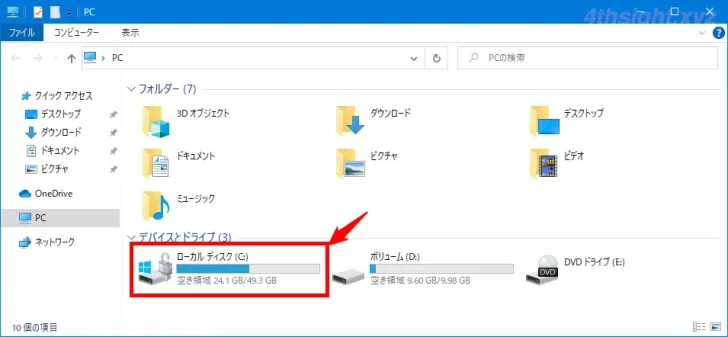

以上で、BitLockerでのドライブ暗号化完了です。

BitLockerで暗号化されたドライブは、ドライブアイコンに鍵マークが付きます。

TPMを搭載していないパソコンでBitLockerを利用するには

BitLockerでシステムドライブ(Cドライブ)を暗号化するには、デフォルトではTPMが必要ですが、ローカルグループポリシーを事前に設定することで、TPMを搭載していないパソコンでもUSBメモリやパスワード入力でロックを解除する方法でシステムドライブを暗号化することができます。

手順は、次のとおりです。

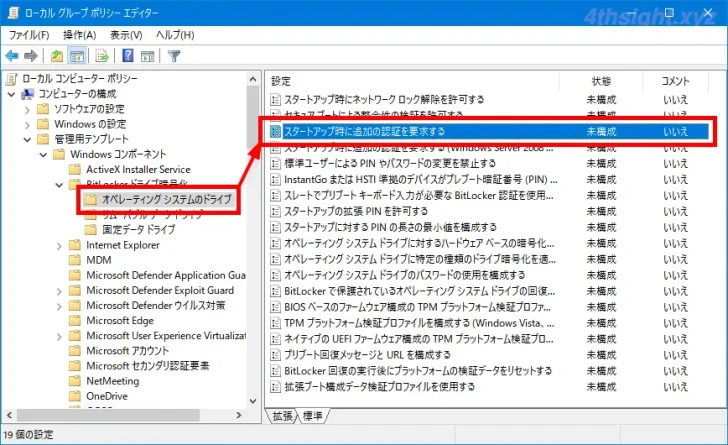

「ローカルグループポリシーエディター(gpedit.msc)」を起動して、画面左側で「コンピューターの構成」>「管理用テンプレート」>「Windowsコンポーネント」>「BitLockerドライブ暗号化」>「オペレーティングシステムのドライブ」を展開し、画面右側のポリシー一覧から「スタートアップ時に追加の承認を要求する」をダブルクリックします。

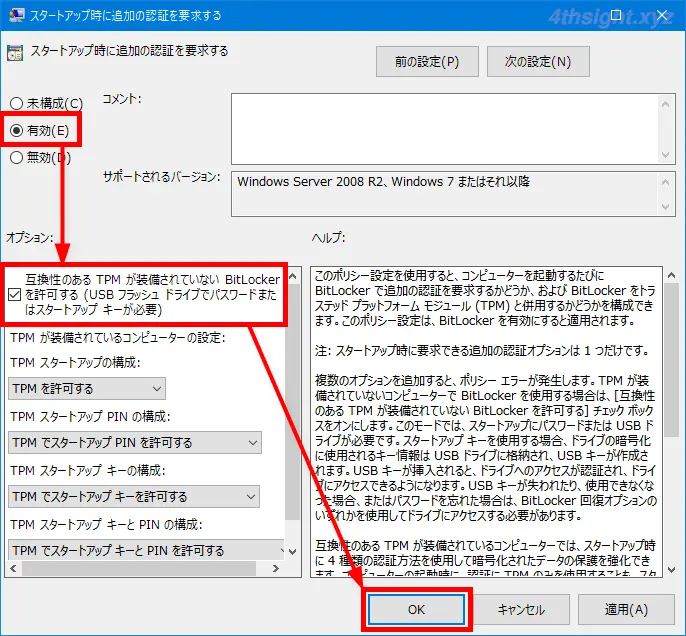

「スタートアップ時に追加の承認を要求する」画面が表示されたら「有効」を選択して「互換性のあるTPMが装備されていないBitLockerを許可する(USBフラッシュドライブでパスワードまたはスタートアップキーが必要)」にチェックが入っていることを確認し「OK」をクリックします。

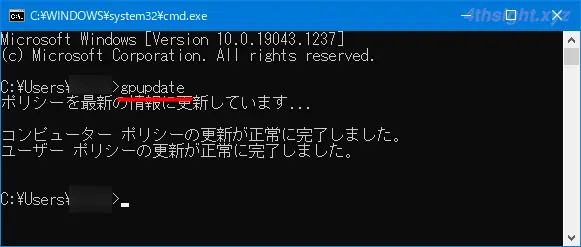

最後に、設定を適用するためにコマンドプロンプトを起動して「gpupdate」コマンドを実行します。

以上で、TPMを搭載していないパソコンでもシステムドライブをBitLockerで暗号化できるようになります。

コマンドでのBitLockerの管理

BitLockerドライブ暗号化は、manage-bdeコマンドやPowerShellコマンドレットで管理することもできます。ここでは、PowerShellコマンドレットで対応する場合の基本的なコマンド実行方法を紹介します。

システムドライブでBitLockerを有効化

たとえば、BitLockerの管理画面でシステムドライブに対してBitLockerを有効化するときと同じ設定をコマンドで対応したい場合は、以下の順でコマンドを実行します。

PS> Enable-BitLocker -MountPoint C -TpmProtector

PS> Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

PS> (Get-BitLockerVolume -MountPoint C).KeyProtector | Where-Object {$_.KeyProtectorType -eq "RecoveryPassword"} | Out-File <任意のファイルパス>コマンドにオプションを付加することで暗号化範囲やシステムチェック実行、暗号化方式を指定することもでき、たとえば、使用済みの領域のみを暗号化したいときは「-UsedSpaceOnly」オプションを付加して実行します。

PS> Enable-BitLocker -MountPoint C -TpmProtector -UsedSpaceOnlyまた、デフォルトではシステムチェックが実行されますが「-SkipHardwareTest」オプションを付加すれば、システムチェックを省略できます。

PS> Enable-BitLocker -MountPoint C -TpmProtector -SkipHardwareTestまた、デフォルトの暗号化モードは「新しいディスク暗号化モード(XtsAes128)」ですが「-EncryptionMethod」オプションで暗号化モードをAes128, Aes256, XtsAes128, XtsAes256から指定できます。

PS> Enable-BitLocker -MountPoint C -TpmProtector -EncryptionMethod Aes128固定データドライブでBitLocerを有効化

固定データドライブでBitLocerを有効化して、パスワードでロック解除するよう設定するときは、以下の順でコマンドを実行します。以下のコマンドでは、Dドライブを暗号化しています。

PS> $pw = ConvertTo-SecureString "パスワード" -AsPlainText -Force

PS> Enable-BitLocker -MountPoint D -PasswordProtector -Password $pw

PS> Add-BitLockerKeyProtector -MountPoint D -RecoveryPasswordProtector

PS> (Get-BitLockerVolume -MountPoint D).KeyProtector | Where-Object {$_.KeyProtectorType -eq "RecoveryPassword"} | Out-File <任意のファイルパス>固定データドライブでBitLocerを有効化するときに、自動ロック解除も有効にしたいときは以下のコマンドを追加実行します。

PS> Enable-BitLockerAutoUnlock -MountPoint DBitLockerの状態を確認

BitLockerによる暗号化の状態を確認したいときは、以下のようにコマンドを実行します。

PS> Get-BitLockerVolume | flGet-BitLockerVolumeコマンドレットでは、ドライブの暗号化範囲は確認できないので、暗号化範囲も確認したいときは「manage-bde -status」コマンドを使うとよいでしょう。

また、暗号化を有効化した際の進捗を確認したいときは、以下のようにコマンドを実行します。

PS> (Get-BitLockerVolume -MountPoint C).EncryptionPercentage回復キーの確認

BitLockerでドライブを暗号化していると、Windowsをアップデートしたときや初期化するときに、暗号化されたドライブのロックを解除するために、48桁の回復キーの入力を求められることがあり、回復キーが分からないと作業を続行できなくなります。

回復キーはドライブを暗号化するときや、Bitlockerドライブ暗号化の管理画面で「Microsoftアカウント」「ファイル」「印刷物」から選択してバックアップできますが、コマンド操作で確認することもできます。

コマンド操作でBitlocker回復キーを確認するときは、以下のコマンドを実行します。

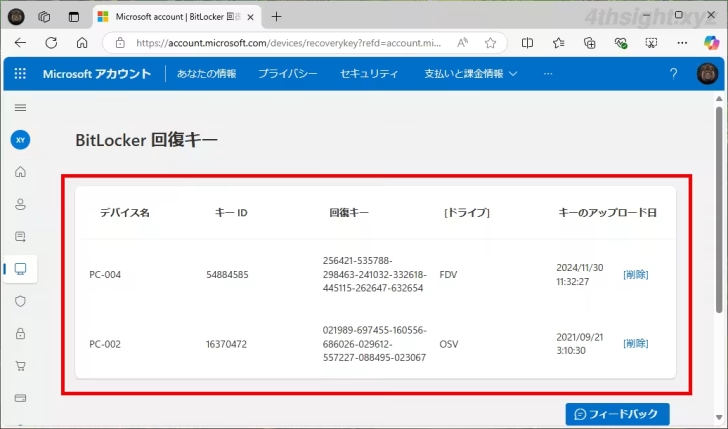

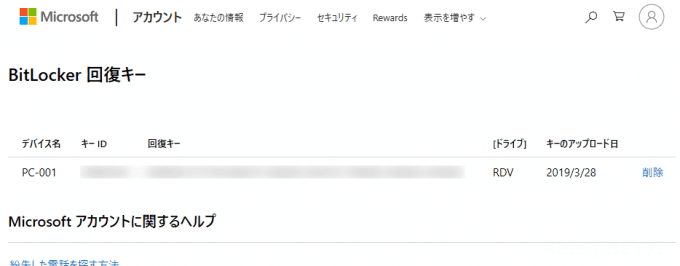

PS> (Get-BitLockerVolume -MountPoint ドライブ文字).KeyProtectorちなみに、MicrosoftアカウントにBitlocker回復キーをバックアップしている場合は、Webブラウザから「Microsoftアカウント」の「Bitlocker回復キー」ページにアクセスすることで確認できます。

複数の回復キーが表示されている場合は、デバイス名やドライブの種類(OSV:オペレーティングシステムドライブ、FSV:固定ドライブ、RDV:リムーバブルドライブ)、キーのアップロード日から判別するとよいでしょう。また、回復キーの入力が必要な画面にキーIDが表示されている場合は、キーIDを元に探すとよいでしょう。

BitLockerの無効化

BitLockerを無効化したいときは、ドライブを指定して以下のようコマンドを実行します。たとえば、Cドライブの暗号化を解除したいときは、以下のようにコマンドを実行します。

PS> Disable-BitLocker -MountPoint CBitLocker to Go

BitLocker to Goとは

BitLocker to Goは、BitLockerをUSBメモリなどのリムーバブルデバイスで使うための機能で、Windows 10や11では、Professionalエディション以上で、BitLocker to Goを利用してリムーバブルデバイスを暗号化することができます。

Homeなどの下位エディションでは、BitLocker to Goでドライブを暗号化することはできませんが、暗号化されたドライブにアクセスすることはできます。

BitLocker To Goで暗号化すると、デバイス内に保存されているデータが暗号化され、データを参照する際にはパスワードを入力するなどの手間が掛かるようになりますが、紛失時や廃棄時のデータ漏えいリスクをかなり減らすことができます。

BitLocker to Goでリムーバブルデバイスを暗号化する手順

ここでは、例として4GBのUSBメモリを暗号化する手順を紹介しますが、USB接続されたリムーバブルデバイスであれば、同じ手順で暗号化することができます。

なお、暗号化処理はディスクを初期化するわけではないので、USBメモリ内にデータが保存されている場合でも、暗号化することができます。

まず、暗号化するUSBメモリを接続した状態でエクスプローラを開き、USBメモリを右クリックし、「その他のオプションを確認」から「BitLockerを有効にする」を選択します。

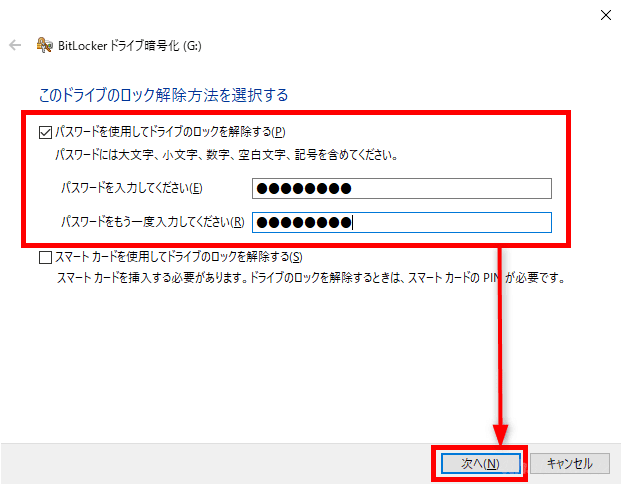

しばらくすると、ドライブ暗号化のウィザード画面が表示されるので「このドライブのロック解除方法を選択する」で「パスワード」か「スマートカード」のいずれかを選択します。

ここでは、パスワードを選択してパスワードを設定し「次へ」をクリックします。ちなみに、両方選択することも可能です。

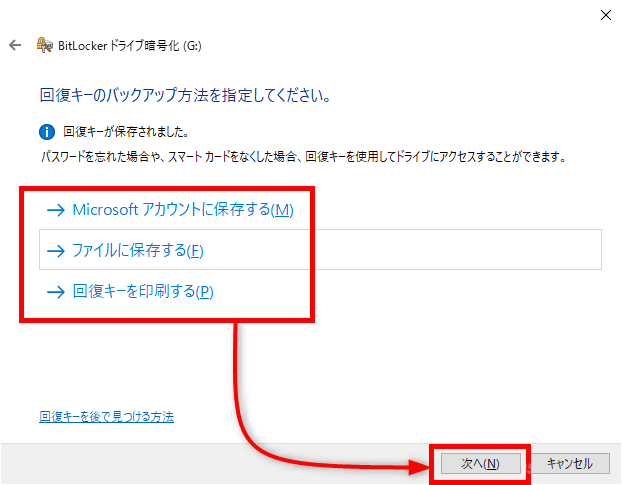

次の「回復キーのバックアップ方法を指定してください。」では、回復キーを保存する場所を指定し、回復キーを保存してから「次へ」をクリックします。

回復キーは、何らかの理由で暗号化したUSBメモリのロックを解除できなくなった場合に必要となる重要な情報なので、2か所以上の場所に保存しておくことをおススメします。

Microsoftアカウントに回復キーを保存した場合、保存した回復キーを確認するには、以下のMicrosoftのWebページにある「Microsoft アカウントに保存した場合」に記載されているリンクから、保存した回復キーを確認するためのWebページにアクセスして確認します。

回復キーを確認するページを表示したところ

次の「ドライブを暗号化する範囲の選択」では、暗号化する領域を「使用済みの領域のみ暗号化する」もしくは「ドライブ全体を暗号化する」から選択し「次へ」をクリックします。

新しいUSBメモリで、削除したデータがほとんどない場合は「使用済みの領域のみ」で問題ありませんが、ある程度の利用期間を経たUSBメモリの場合は、復元可能な残骸データが残っている可能性があるので「ドライブ全体」を暗号化したほうが安全です。なお「ドライブ全体」を選択した場合、最初の暗号化処理に時間がかかります。(4GBのUSBメモリの全体を暗号化した場合、約13分かかりました。)

次の「使用する暗号化モードを選ぶ」では、暗号化のアルゴリズムを選択し「次へ」をクリックします。通常は「新しい暗号化モード」を選択して問題ありませんが、Windows 8などの古いOSに接続することが予想される場合は「互換モード」を選択するとよいでしょう。

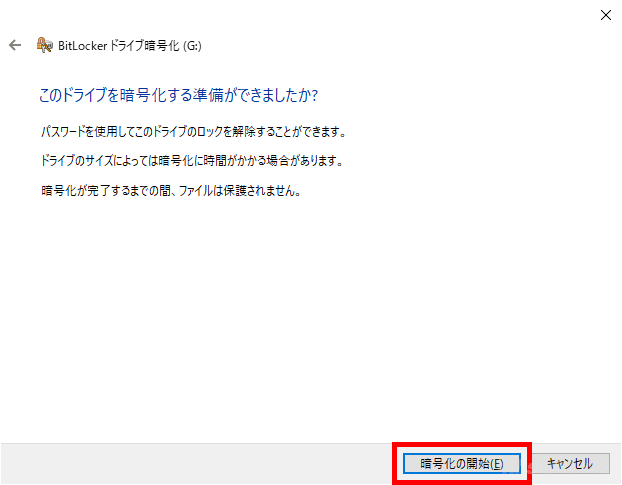

次の「このドライブを暗号化する準備ができましたが?」で「暗号化の開始」をクリックすると暗号化処理が開始されます。

暗号化処理中の画面

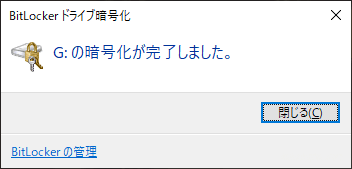

暗号化完了時の画面

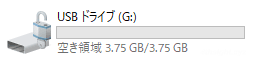

なお、暗号化処理が完了したUSBメモリは、ロックが解除された状態になっているので、いつもどおり読み書きできます。

暗号化されたUSBメモリをほかのPCで利用するには

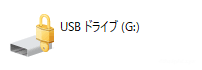

BitLocker To Goで暗号化されたUSBメモリを他のPCに接続した場合、エクスプローラでは、ドライブに施錠されたアイコン(「ロック」された状態のアイコン)が表示されており、そのままではアクセスすることはできません。

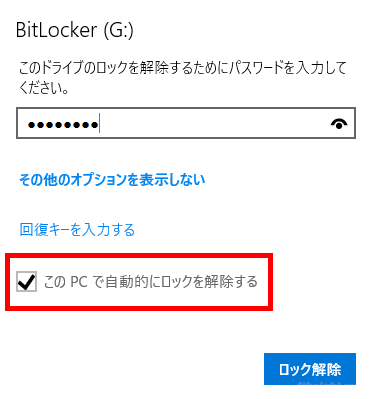

このドライブにアクセスするには、ドライブをダブルクリックして、表示されるパスワードの入力画面で、設定したパスワードを入力して「ロック解除」をクリックします。

回復キーを入力してロックを解除する必要がある場合や、自動ロック解除を有効化する場合は「その他オプション」をクリックします。

ロックが解除されると、ドライブに開錠されたアイコンが表示され、ドライブにアクセスできるようになります。

暗号化のロックが解除されると、ユーザーがサインアウトしても、ドライブを取り外すまでロックが解除されたままのため、別のユーザーがサインインするとそのドライブにアクセスできてしまうので、複数の人が利用するPCでは注意が必要です。

自動ロック解除の有効化/無効化

BitLocker to Goでは、信頼できるPCに接続した際に、パスワードを入力せずにデータを参照できるようにする「自動ロック解除機能」があり、一度パスワードを入力すれば、以後はパスワードなしで自動的にロックが解除されるように設定することができます。

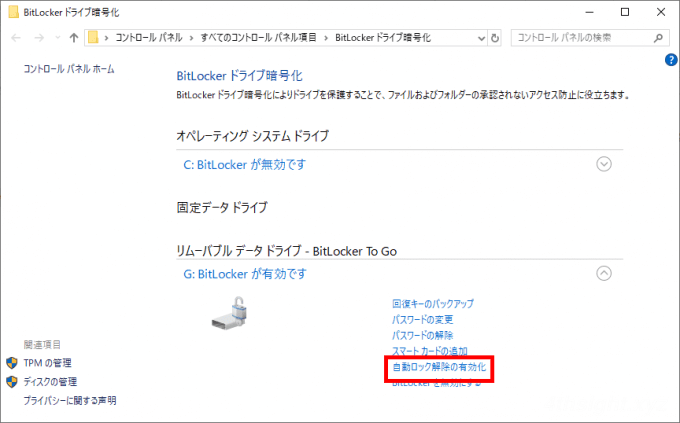

自動ロック解除を有効にするには、パスワード入力の画面で「その他のオプション」をクリックしてチェックボックス「このPCで自動的にロックを解除する」をオンにするか、「BitLockerドライブ暗号化」画面で「自動ロック解除の有効化」をクリックします。

パスワード入力画面から有効化する場合

「BitLockerドライブ暗号化」画面から有効化する場合

なお、自動ロック解除は、各PCのユーザー単位で設定する機能なので、別のPCや、別のユーザーで自動ロック解除を利用するには、上と同じ操作が都度必要になります。

デバイスの暗号化

デバイスの暗号化は、Windows 10や11のHomeエディションを含む任意のエディションで利用できるドライブの自動暗号化機能で、暗号化の仕組みはBitLockerと同じです。

デバイスの暗号化は、BitLockerに比べて簡単な操作でドライブ全体を暗号化できますが、利用するには、一定のシステム要件(TPM、UEFIブート、モダンスタンバイなど)を満たす必要があり、利用できるのは、メーカー製のノートパソコンなど、一部のパソコンに限られます。

なお、自分のパソコンでデバイスの暗号化が利用できるかや現在暗号化されているかについては、以下のMicrosoftのページが参考になるでしょう。

記憶媒体の廃棄や譲渡でも暗号化がおすすめ!

BitLockerなどの暗号化機能は、利用時にセキュリティを強化できるだけでなく、記憶媒体(HDD、SSD、USBメモリ、SDカードなど)を廃棄・譲渡する際にも有効な方法で、暗号化した上で廃棄・譲渡すれば、悪意のある第三者にデータを参照される可能性は、ドライブをフォーマットして廃棄・譲渡するより断然低いといわれています。

あとがき

ここではワークグループ環境(家庭向け)のWindows 10や11での設定方法を紹介しましたが、企業などでActiveDirectoryドメイン環境下にあるWindowsでEFSやBitLockerを利用する場合は、グループポリシーで設定・管理するのが一般的です。